Diese beliebten Wi-Fi-Router sind Sicherheitsalpträume

Sicherheitsforscher von IoT Inspector haben sich mit dem CHIP Magazine zusammengetan, um neun der beliebtesten Wi-Fi-Heimrouter auf Exploits und Schwachstellen zu testen. Die Ergebnisse sind verblüffend – diese Router sind nicht nur schlecht gesichert, sondern leiden auch unter Schwachstellen, die Sicherheitsforscher erstmals vor Monaten oder Jahren identifiziert haben.

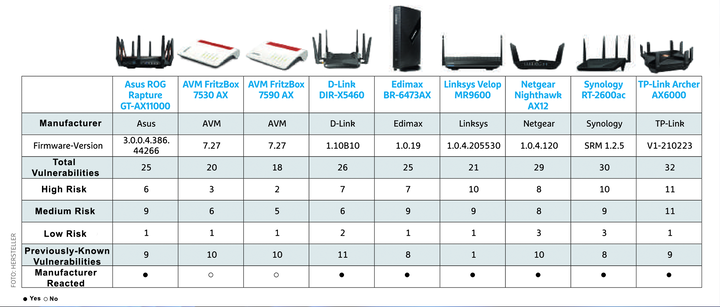

Die von IoT Inspector und CHIP getesteten Router stammen von ASUS, AVM, D-Link, Edimax, Linksys, Netgear, Synology und TP-Link. Sie alle haben die neueste Version der Firmware ihres Herstellers ausgeführt, und es besteht eine gute Chance, dass die in diesen Routern gefundenen Schwachstellen in anderen Modellen derselben Marke vorhanden sind.

Hier sind die detaillierten Ergebnisse von IoT Inspector und CHIP Magazine, einschließlich einiger guter Nachrichten, die die Bedeutung dieser Art von Forschung belegen.

Ergebnisse von IoT Inspector und CHIP Magazine

Teile auf der linken Seite dieser Grafik wurden aus dem Deutschen übersetzt. IoT-Inspektor, CHIP

Bevor wir auf all die schrecklichen Fehler in diesen beliebten Routern eingehen, muss ich mir einen Moment Zeit nehmen und erklären, wie IoT Inspector diese Tests durchführte. Sehen Sie, IoT Inspector ist ein Softwareunternehmen, das ein automatisiertes Sicherheitsanalysetool für Router und andere verbundene Geräte verkauft.

IoT Inspector ließ die Firmware jedes Routers durch dieses automatisierte Tool laufen, um es auf über 5.000 CVEs und andere Sicherheitsprobleme zu testen. Folgendes wurde gefunden:

Hier sind die Ergebnisse der Tests von IoT Inspector und CHIP:

- Die neun Router leiden an insgesamt 226 Fehlern.

- Der Archer AX6000 von TP-Link ist der größte Übeltäter und leidet unter 32 Sicherheitslücken.

- Der RT-2600ac von Synology liegt knapp an zweiter Stelle und weist 30 Sicherheitslücken auf.

- Die Mehrheit der identifizierten Sicherheitslücken weist ein „hohes” oder „mittleres” Risiko auf.

- Jeder getestete Router leidet unter einer bekannten Schwachstelle, die nicht gepatcht wurde.

Während die Forscher nicht viele detaillierte Informationen zu diesen Sicherheitslücken und Fehlern preisgaben, veröffentlichten sie eine kritische Schwachstelle, die im DIR-X460-Router von D-Link gefunden wurde. Hier ist die Kurzfassung: IoT Inspector hat einen Weg gefunden, bösartige Firmware-Updates an den DIR-X460 von D-Link zu senden, indem es seinen Verschlüsselungsschlüssel extrahiert.

Darüber hinaus veröffentlichten IoT Inspector und CHIP einige der häufigsten Fehler, die in diesen neun Routern gefunden wurden:

- Schwache Standardkennwörter wie „admin”.

- Hartcodierte Anmeldeinformationen in Schmerztext – Sie wissen schon, unverschlüsselte Daten.

- Veralteter Linux-Kernel in der Router-Firmware.

- Veraltete Multimedia- und VPN-Funktionalität, die ausgenutzt werden könnte.

- Verwendung alter Versionen von BusyBox.

Denken Sie daran, dass jeder diese Tests durchführen könnte, einschließlich der Hersteller der Router. Die neun hier getesteten Marken nehmen sich eindeutig nicht die Zeit, ihre Produkte richtig zu sichern.

Die gute Nachricht: Die Hersteller gehen die Probleme an

Sarah Chaney

Laut CHIP Magazine hat jeder der neun Router-Hersteller auf diese Tests reagiert und Firmware-Updates herausgegeben, um die Schwachstellen in ihren Produkten zu beheben. Die meisten dieser Korrekturen betreffen Schwachstellen mit „geringem Risiko”, aber es ist ein guter Anfang.

Hier sind die Maßnahmen, die von jedem Hersteller nach dieser Untersuchung ergriffen wurden. Beachten Sie, dass diese Aufzählungspunkte aus dem deutschen Bericht von CHIP übersetzt wurden.

- ASUS: ASUS hat unsere Erkenntnisse geprüft und uns eine ausführliche Antwort vorgelegt. ASUS hat die veraltete BusyBox gepatcht, und es gibt jetzt Updates für „Curl” und den Webserver. Die Passwortprobleme, vor denen wir gewarnt haben, waren temporäre Dateien, die der Prozess entfernt, wenn er beendet wird. Sie sind kein Risiko.

- D-Link: D-Link hat sich für den Tipp bedankt und ein Firmware-Update veröffentlicht, um die genannten Probleme zu beheben.

- Edimax: Edimax hat sich nicht allzu viel Mühe gegeben, diese Probleme zu überprüfen, hat aber ein Update veröffentlicht, um einige Probleme zu beheben.

- Linksys: Linksys wird alle als „hoch” und „mittel” kategorisierten Probleme angehen. Es wird in Zukunft Standardpasswörter vermeiden und hat ein Firmware-Update für alle verbleibenden Probleme herausgegeben.

- Netgear: Die Crew von Netgear hat hart gearbeitet und alle Probleme untersucht. Netgear glaubt, dass einige seiner „hochriskanten” Schwachstellen keine große Sache sind. Es hat ein Update für DNSmasq und iPerf veröffentlicht, obwohl andere Probleme zuerst angegangen werden sollten.

- Synology: Synology behebt die von uns gefundenen Probleme mit einem Update des Linux-Kernels. BusyBox und PHP werden aktualisiert und Synology bereinigt seine Zertifikate. Komischerweise profitieren alle Synology-Geräte von diesem Update.

- TP-Link: Die Aktualisierung von BusyBox, CURL und DNSmasq beseitigte viele Probleme von TP-Link. Es braucht immer noch einen neuen Kernel, aber TP-Link hat über 50 Fixes für seine Firmware geplant.

Um es klarzustellen: IoT Inspector hat nicht überprüft, ob diese Patches funktionieren oder nicht. Und selbst wenn sie funktionieren, sind diese Router immer noch anfällig für bekannte (und wahrscheinlich unbekannte) Exploits.

Was tun?

Unabhängig davon, ob Sie einen der betroffenen Router verwenden oder nicht, empfehle ich, die Firmware Ihres Routers manuell zu aktualisieren und automatische Updates zu aktivieren (falls sie nicht bereits aktiviert sind). Dadurch wird sichergestellt, dass Ihr Router vor den neuesten Exploits geschützt ist – oder zumindest vor denen, die Hersteller zu beheben beschließen.

Außerdem sollten Sie ein sicheres WLAN-Passwort festlegen und Funktionen wie WPS (Wi-Fi Protected Setup) und UPnP (Universal Plug and Play) deaktivieren, die Ihr Netzwerk für Malware öffnen und regelmäßig vom FBI wegen ihrer zahlreichen Sicherheitslücken kritisiert werden.

Und wenn Sie einen unglaublich alten Router (oder ein NAS-Gerät) verwenden, sollten Sie ernsthaft über ein Upgrade nachdenken. Alte Netzwerkhardware ist oft voller bekannter Schwachstellen, die Hersteller einfach nicht patchen wollen.

Weitere Informationen zum Sichern Ihres Routers finden Sie in unserer ausführlichen Anleitung unter How-To Geek.

Quelle: IoT Inspector, CHIP Magazine über Bleeping Computer