Dessa populära Wi-Fi-routrar är säkerhetsmardrömmar

Säkerhetsforskare från IoT Inspector gick ihop med CHIP Magazine för att testa nio av de mest populära Wi-Fi-routrarna för hemmet för utnyttjande och sårbarheter. Resultaten är fantastiska – inte bara är dessa routrar dåligt säkrade, utan de lider av sårbarheter som säkerhetsforskare först identifierade för månader eller år sedan.

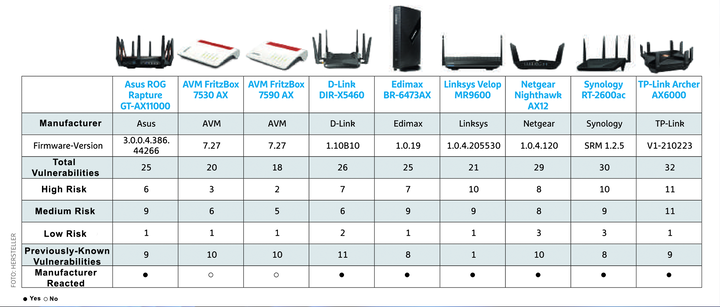

Routrarna som testats av IoT Inspector och CHIP kommer från ASUS, AVM, D-Link, Edimax, Linksys, Netgear, Synology och TP-Link. De körde alla den senaste versionen av tillverkarens firmware, och det finns en god chans att sårbarheterna som finns i dessa routrar finns i andra modeller från samma märken.

Här är IoT Inspector och CHIP Magazines detaljerade resultat, inklusive några goda nyheter som bevisar vikten av denna typ av forskning.

IoT Inspector och CHIP Magazines resultat

Delar på vänster sida av denna graf översattes från tyska. IoT-inspektör, CHIP

Innan vi kommer in på alla fruktansvärda brister i dessa populära routrar måste jag ta en stund och förklara hur IoT Inspector körde dessa tester. Se, IoT Inspector är ett mjukvaruföretag som säljer ett automatiserat säkerhetsanalysverktyg för routrar och andra anslutna enheter.

IoT Inspector körde varje routers firmware genom detta automatiserade verktyg för att testa för över 5 000 CVE:er och andra säkerhetsproblem. Här är vad den hittade:

Här är resultaten av IoT Inspector och CHIP:s tester:

- De nio routrarna lider av totalt 226 brister.

- TP-Links Archer AX6000 är den största gärningsmannen, som lider av 32 säkerhetsbuggar.

- Synologys RT-2600ac är en nära tvåa, med 30 säkerhetsbrister.

- Majoriteten av identifierade säkerhetsbrister är "hög" eller "medelhög" risk.

- Varje testad router lider av en känd sårbarhet som lämnades oparpad.

Även om forskarna inte delade mycket detaljerad information om dessa säkerhetsbrister och buggar, publicerade de en kritisk sårbarhet som hittades i D-Links DIR-X460-router. Här är kort av det – IoT Inspector hittade ett sätt att skicka skadliga firmwareuppdateringar till D-Links DIR-X460 genom att extrahera dess krypteringsnyckel.

Dessutom publicerade IoT Inspector och CHIP några av de vanligaste bristerna som finns i dessa nio routrar:

- Svaga standardlösenord, som "admin".

- Hårdkodade referenser i smärttext – du vet, okrypterad data.

- Föråldrad Linux-kärna i routerns firmware.

- Föråldrad multimedia- och VPN-funktionalitet, som skulle kunna utnyttjas.

- Användning av gamla versioner av BusyBox.

Tänk på att vem som helst kan köra dessa tester, inklusive routrarnas tillverkare. Det är uppenbart att de nio varumärken som testas här inte tar sig tid att säkra sina produkter ordentligt.

De goda nyheterna: tillverkare tar itu med problemen

Sarah Chaney

Enligt CHIP Magazine svarade var och en av de nio routertillverkarna på dessa tester och utfärdade firmwareuppdateringar för att åtgärda sårbarheterna i deras produkter. De flesta av dessa korrigeringar är för "låg risk" sårbarheter, men det är en bra början.

Här är de åtgärder som varje tillverkare har vidtagit efter denna undersökning. Observera att dessa punktpunkter är översatta från CHIPs rapport, som är på tyska.

- ASUS: ASUS undersökte våra resultat och gav oss ett detaljerat svar. ASUS patchade den föråldrade BusyBox, och det finns nu uppdaterade för "curl" och webbservern. Lösenordsproblemen vi varnade för var temporära filer som processen tar bort när den avslutas. De är ingen risk.

- D-Link: D-Link tackade oss för tipset och publicerade en firmwareuppdatering för att åtgärda de nämnda problemen.

- Edimax: Edimax ansträngde sig inte för att kontrollera dessa problem men publicerade en uppdatering för att åtgärda vissa problem.

- Linksys: Linksys kommer att ta itu med alla problem som kategoriseras som "hög" och "medium" Det kommer att undvika standardlösenord i framtiden och har utfärdat en firmwareuppdatering för eventuella kvarvarande problem.

- Netgear: Besättningen på Netgear arbetade hårt och undersökte alla problem. Netgear anser att några av dess "högrisk"-sårbarheter inte är en stor sak. Det har drivit en uppdatering för DNSmasq och iPerf, även om andra problem bör åtgärdas först.

- Synology: Synology tar itu med problemen vi hittade med en uppdatering av Linux-kärnan. BusyBox och PHP kommer att uppdateras, och Synology kommer att rensa upp sina certifikat. Lustigt nog drar alla Synology-enheter nytta av den här uppdateringen.

- TP-Link: Uppdatering av BusyBox, CURL och DNSmasq eliminerade många av TP-Links problem. Den behöver fortfarande en ny kärna, men TP-Link har över 50 fixar planerade för sin firmware.

Bara för att vara tydlig, IoT Inspector har inte kontrollerat om dessa patchar fungerar eller inte. Och även om de fungerar är dessa routrar fortfarande sårbara för kända (och sannolikt okända) utnyttjande.

Vad bör du göra?

Oavsett om du använder en av de berörda routrarna eller inte, föreslår jag att du manuellt uppdaterar din routers firmware och aktiverar automatiska uppdateringar (om de inte redan är aktiverade). Genom att göra det säkerställer du att din router är säker från de senaste utnyttjandena – eller åtminstone de som tillverkarna bestämmer sig för att fixa.

Du bör också ställa in ett säkert Wi-Fi-lösenord och inaktivera funktioner som WPS (Wi-Fi Protected Setup) och UPnP (Universal Plug and Play), som öppnar ditt nätverk för skadlig programvara och regelbundet kritiseras av FBI för dess många säkerhetsbrister.

Och om du använder en otroligt gammal router (eller NAS-enhet, för den delen) bör du seriöst överväga en uppgradering. Gammal nätverkshårdvara är ofta full av kända sårbarheter som tillverkare helt enkelt inte bryr sig om att korrigera.

För mer information om hur du säkrar din router, kolla in vår detaljerade guide på How-To Geek.

Källa: IoT Inspector, CHIP Magazine via Bleeping Computer