Te popularne routery Wi-Fi to koszmary bezpieczeństwa

Badacze bezpieczeństwa z IoT Inspector połączyli siły z magazynem CHIP Magazine, aby przetestować dziewięć najpopularniejszych domowych routerów Wi-Fi pod kątem exploitów i luk w zabezpieczeniach. Wyniki są oszałamiające — te routery są nie tylko słabo zabezpieczone, ale cierpią na luki, które badacze bezpieczeństwa zidentyfikowali po raz pierwszy kilka miesięcy lub lat temu.

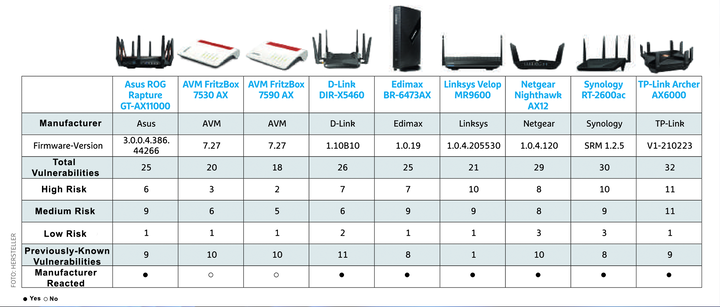

Routery przetestowane przez IoT Inspector i CHIP pochodzą od firm ASUS, AVM, D-Link, Edimax, Linksys, Netgear, Synology i TP-Link. Wszystkie korzystały z najnowszej wersji oprogramowania sprzętowego ich producenta i istnieje duża szansa, że luki w tych routerach istnieją w innych modelach tych samych marek.

Oto szczegółowe ustalenia Inspektora IoT i magazynu CHIP, w tym kilka dobrych wiadomości, które udowadniają wagę tego rodzaju badań.

Inspektor IoT i ustalenia CHIP Magazine

Części po lewej stronie tego wykresu zostały przetłumaczone z języka niemieckiego. Inspektor IoT, CHIP

Zanim przejdziemy do wszystkich okropnych wad tych popularnych routerów, muszę poświęcić chwilę i wyjaśnić, w jaki sposób Inspektor IoT przeprowadził te testy. Zobacz, IoT Inspector to firma programistyczna, która sprzedaje zautomatyzowane narzędzie do analizy bezpieczeństwa dla routerów i innych podłączonych urządzeń.

Inspektor IoT uruchomił oprogramowanie układowe każdego routera za pomocą tego zautomatyzowanego narzędzia, aby przetestować pod kątem ponad 5000 CVE i innych problemów związanych z bezpieczeństwem. Oto, co znalazł:

Oto wyniki testów IoT Inspector i CHIP:

- Dziewięć routerów ma łącznie 226 wad.

- Archer AX6000 firmy TP-Link jest największym winowajcą, cierpiącym z powodu 32 błędów bezpieczeństwa.

- RT-2600ac firmy Synology jest na drugim miejscu i ma 30 luk w zabezpieczeniach.

- Większość zidentyfikowanych luk w zabezpieczeniach to „wysokie" lub „średnie” ryzyko.

- Każdy testowany router ma znaną lukę, która nie została załatana.

Chociaż badacze nie podzielili się zbyt szczegółowymi informacjami na temat tych luk i błędów w zabezpieczeniach, opublikowali krytyczną lukę znalezioną w routerze DIR-X460 firmy D-Link. Oto skrót: Inspektor IoT znalazł sposób na wysyłanie złośliwych aktualizacji oprogramowania układowego do DIR-X460 D-Linka poprzez wyodrębnienie jego klucza szyfrowania.

Ponadto IoT Inspector i CHIP opublikowały niektóre z najczęstszych usterek znalezionych w tych dziewięciu routerach:

- Słabe hasła domyślne, takie jak „admin”.

- Zakodowane dane uwierzytelniające w tekście bólowym — wiesz, niezaszyfrowane dane.

- Nieaktualne jądro Linux w oprogramowaniu routera.

- Przestarzałe funkcje multimedialne i VPN, które można wykorzystać.

- Korzystanie ze starych wersji BusyBox.

Pamiętaj, że każdy może przeprowadzić te testy, w tym producenci routerów. Najwyraźniej dziewięć przetestowanych tutaj marek nie poświęca czasu na odpowiednie zabezpieczenie swoich produktów.

Dobra wiadomość: producenci rozwiązują problemy

Sarah Chaney

Według magazynu CHIP, każdy z dziewięciu producentów routerów odpowiedział na te testy i wydał aktualizacje oprogramowania układowego, aby usunąć luki w swoich produktach. Większość z tych poprawek dotyczy luk „niskiego ryzyka”, ale to dobry początek.

Oto działania podjęte przez każdego producenta po tym dochodzeniu. Zwróć uwagę, że te wypunktowania są przetłumaczone z raportu CHIP, który jest w języku niemieckim.

- ASUS: ASUS przeanalizował nasze ustalenia i przedstawił nam szczegółową odpowiedź. ASUS załatał przestarzały BusyBox, a teraz jest aktualizowany dla „curl” i serwera internetowego. Problemy z hasłami, o których ostrzegaliśmy, były plikami tymczasowymi, które proces usuwa po zakończeniu. Nie stanowią ryzyka.

- D-Link: D-Link podziękował nam za wskazówkę i opublikował aktualizację oprogramowania układowego, aby rozwiązać wymienione problemy.

- Edimax: Edimax nie włożył zbyt wiele wysiłku w sprawdzanie tych problemów, ale opublikował aktualizację, aby naprawić niektóre problemy.

- Linksys: Firma Linksys rozwiąże wszystkie problemy sklasyfikowane jako „wysokie” i „średnie”. Uniknie domyślnych haseł w przyszłości i wydał aktualizację oprogramowania układowego dla pozostałych problemów.

- Netgear: Załoga Netgear ciężko pracowała i zbadała wszystkie problemy. Netgear uważa, że niektóre z jego luk „wysokiego ryzyka” nie są wielkim problemem. Wydał aktualizację dla DNSmasq i iPerf, chociaż najpierw należy rozwiązać inne problemy.

- Synology: firma Synology rozwiązuje problemy, które znaleźliśmy w aktualizacji jądra systemu Linux. BusyBox i PHP zostaną zaktualizowane, a firma Synology wyczyści swoje certyfikaty. Co zabawne, wszystkie urządzenia firmy Synology korzystają z tej aktualizacji.

- TP-Link: Aktualizacja BusyBox, CURL i DNSmasq wyeliminowała wiele problemów TP-Link. Nadal potrzebuje nowego jądra, ale TP-Link ma zaplanowanych ponad 50 poprawek do swojego oprogramowania.

Żeby było jasne, Inspektor IoT nie sprawdził, czy te poprawki działają, czy nie. A nawet jeśli działają, routery te nadal są podatne na znane (i prawdopodobnie nieznane) exploity.

Co powinieneś zrobić?

Niezależnie od tego, czy używasz jednego z routerów, których dotyczy problem, czy nie, sugeruję ręczną aktualizację oprogramowania sprzętowego routera i włączenie automatycznych aktualizacji (jeśli nie są jeszcze włączone). Dzięki temu Twój router jest bezpieczny przed najnowszymi atakami — a przynajmniej tymi, które producenci decydują się naprawić.

Powinieneś także ustawić bezpieczne hasło Wi-Fi i wyłączyć takie funkcje, jak WPS (Wi-Fi Protected Setup) i UPnP (Universal Plug and Play), które otwierają Twoją sieć na złośliwe oprogramowanie i są regularnie krytykowane przez FBI za liczne luki w zabezpieczeniach.

A jeśli używasz niesamowicie starego routera (lub urządzenia NAS ), powinieneś poważnie rozważyć aktualizację. Stary sprzęt sieciowy jest często pełen znanych luk w zabezpieczeniach, których producenci po prostu nie chcą łatać.

Aby uzyskać więcej informacji na temat zabezpieczania routera, zapoznaj się z naszym szczegółowym przewodnikiem w How-To Geek.

Źródło: Inspektor IoT, CHIP Magazine za pośrednictwem Bleeping Computer