Estos enrutadores Wi-Fi populares son pesadillas de seguridad

Los investigadores de seguridad de IoT Inspector se asociaron con CHIP Magazine para probar nueve de los enrutadores Wi-Fi domésticos más populares en busca de exploits y vulnerabilidades. Los resultados son sorprendentes: estos enrutadores no solo están mal protegidos, sino que sufren vulnerabilidades que los investigadores de seguridad identificaron por primera vez hace meses o años.

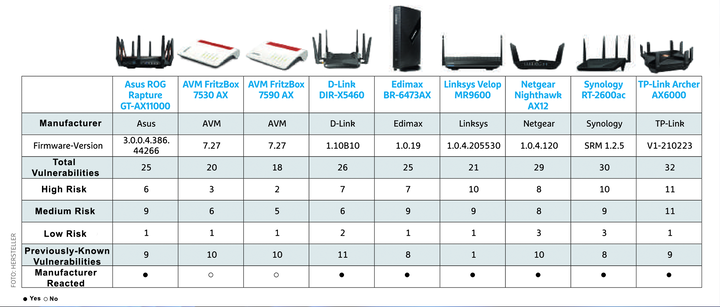

Los enrutadores probados por IoT Inspector y CHIP provienen de ASUS, AVM, D-Link, Edimax, Linksys, Netgear, Synology y TP-Link. Todos ejecutaron la última versión del firmware de su fabricante, y es muy probable que las vulnerabilidades encontradas en estos enrutadores existan en otros modelos de las mismas marcas.

Estos son los hallazgos detallados de IoT Inspector y CHIP Magazine, incluidas algunas buenas noticias que demuestran la importancia de este tipo de investigación.

Hallazgos de IoT Inspector y CHIP Magazine

Las partes del lado izquierdo de este gráfico se tradujeron del alemán. Inspector de IoT, CHIP

Antes de entrar en todas las fallas terribles en estos enrutadores populares, necesito tomarme un momento y explicar cómo IoT Inspector ejecutó estas pruebas. Mira, IoT Inspector es una empresa de software que vende una herramienta de análisis de seguridad automatizada para enrutadores y otros dispositivos conectados.

IoT Inspector ejecutó el firmware de cada enrutador a través de esta herramienta automatizada para probar más de 5000 CVE y otros problemas de seguridad. Esto es lo que encontró:

Estos son los resultados de las pruebas de IoT Inspector y CHIP:

- Los nueve enrutadores sufren un total de 226 fallas.

- Archer AX6000 de TP-Link es el mayor infractor, ya que sufre 32 errores de seguridad.

- El RT-2600ac de Synology está en segundo lugar, con 30 fallas de seguridad.

- La mayoría de las fallas de seguridad identificadas son de riesgo "alto" o "medio".

- Cada enrutador probado sufre de una vulnerabilidad conocida que se dejó sin parchear.

Si bien los investigadores no compartieron mucha información detallada sobre estos errores y fallas de seguridad, sí publicaron una vulnerabilidad crítica encontrada en el enrutador DIR-X460 de D-Link. Aquí está el resumen: IoT Inspector encontró una manera de enviar actualizaciones de firmware maliciosas al DIR-X460 de D-Link extrayendo su clave de cifrado.

Además, IoT Inspector y CHIP publicaron algunas de las fallas más comunes encontradas en estos nueve enrutadores:

- Contraseñas predeterminadas débiles, como "admin".

- Credenciales codificadas en texto de dolor, ya sabes, datos sin cifrar.

- Kernel de Linux obsoleto en el firmware del enrutador.

- Funcionalidad VPN y multimedia desactualizada, que podría explotarse.

- Uso de versiones antiguas de BusyBox.

Tenga en cuenta que cualquiera puede realizar estas pruebas, incluidos los fabricantes de los enrutadores. Claramente, las nueve marcas probadas aquí no se toman el tiempo para proteger adecuadamente sus productos.

La buena noticia: los fabricantes están abordando los problemas

sarah chaney

Según CHIP Magazine, cada uno de los nueve fabricantes de enrutadores respondió a estas pruebas y emitió actualizaciones de firmware para abordar las vulnerabilidades de sus productos. La mayoría de estas correcciones son para vulnerabilidades de "bajo riesgo", pero es un buen comienzo.

Estas son las acciones tomadas por cada fabricante después de esta investigación. Tenga en cuenta que estos puntos están traducidos del informe de CHIP, que está en alemán.

- ASUS: ASUS examinó nuestros hallazgos y nos presentó una respuesta detallada. ASUS parcheó el BusyBox obsoleto y ahora hay actualizaciones para "curl" y el servidor web. Los problemas de contraseña sobre los que advertimos eran archivos temporales que el proceso elimina cuando finaliza. No son un riesgo.

- D-Link: D-Link nos agradeció la sugerencia y publicó una actualización de firmware para solucionar los problemas mencionados.

- Edimax: Edimax no se esforzó demasiado en comprobar estos problemas, pero publicó una actualización para solucionar algunos problemas.

- Linksys: Linksys abordará todos los problemas categorizados como "alto" y "medio". Evitará las contraseñas predeterminadas en el futuro y ha emitido una actualización de firmware para cualquier problema restante.

- Netgear: El equipo de Netgear trabajó duro y examinó todos los problemas. Netgear cree que algunas de sus vulnerabilidades de "alto riesgo" no son gran cosa. Ha impulsado una actualización para DNSmasq e iPerf, aunque primero se deben abordar otros problemas.

- Synology: Synology está abordando los problemas que encontramos con una actualización del kernel de Linux. BusyBox y PHP se actualizarán y Synology limpiará sus certificados. Curiosamente, todos los dispositivos de Synology se benefician de esta actualización.

- TP-Link: Actualizar BusyBox, CURL y DNSmasq eliminó muchos de los problemas de TP-Link. Todavía necesita un nuevo kernel, pero TP-Link tiene planeadas más de 50 correcciones para su firmware.

Para que quede claro, IoT Inspector no ha comprobado si estos parches funcionan o no. E incluso si funcionan, estos enrutadores siguen siendo vulnerables a vulnerabilidades conocidas (y probablemente desconocidas).

¿Qué debe hacer?

Ya sea que use uno de los enrutadores afectados o no, le sugiero que actualice manualmente el firmware de su enrutador y habilite las actualizaciones automáticas (si aún no están habilitadas). Si lo hace, se asegurará de que su enrutador esté a salvo de las últimas vulnerabilidades, o al menos de las que los fabricantes decidan corregir.

También debe establecer una contraseña de Wi-Fi segura y deshabilitar funciones como WPS (Configuración protegida de Wi-Fi) y UPnP (Universal Plug and Play), que abre su red al malware y es criticado regularmente por el FBI por sus numerosas fallas de seguridad.

Y si está utilizando un enrutador increíblemente antiguo (o un dispositivo NAS, para el caso), debería considerar seriamente una actualización. El hardware de red antiguo a menudo está lleno de vulnerabilidades conocidas que a los fabricantes simplemente no les importa parchear.

Para obtener más información sobre cómo proteger su enrutador, consulte nuestra guía detallada en How-To Geek.

Fuente: IoT Inspector, CHIP Magazine a través de Bleeping Computer